Cảnh báo tháng 4: Lỗ hổng 0-day của Pulse Secure đang bị tấn công

Ngay trong tháng 4, cơ quan an ninh mạng đã phát hiện lỗ hổng 0-day nguy hiểm (CVE-2021-22893) (trong cổng Pulse Connect Secure) đang bị tin tặc lợi dụng tấn công.

Tin tặc tấn công lỗ hổng 0-day (CVE-2021-22893)

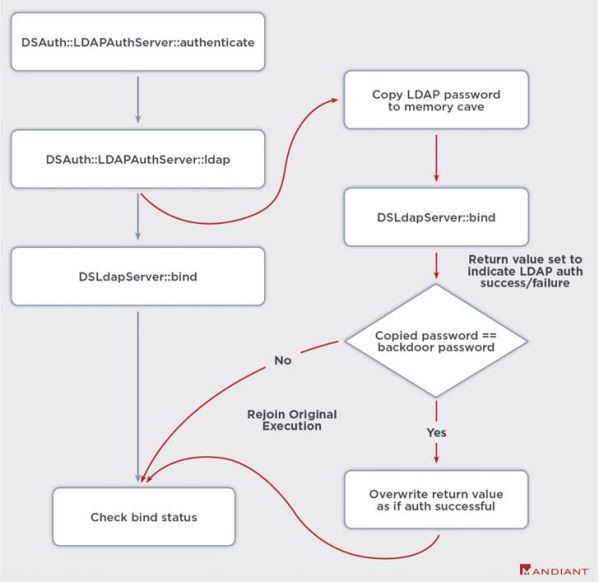

Các chuyên gia vừa phát hiện một lỗ hổng 0-day nguy hiểm (CVE-2021-22893) trong cổng Pulse Connect Secure cho phép kẻ tấn công vượt qua cơ chế xác thực. Lỗ hổng đang bị khai thác trong thực tế nhưng vẫn chưa được cập nhật bản vá.

Có tối thiểu 2 nhóm đứng sau các cuộc tấn công nhắm vào các tổ chức quốc phòng, chính phủ, các tổ chức tài chính ở Mỹ và nhiều quốc gia khác, thông qua việc khai thác lỗ hổng trong các thiết bị Pulse Secure VPN để vượt qua cơ chế xác thực đa yếu tố (multi-factor) và xâm nhập vào mạng các tổ chức.

Có tối thiểu 2 nhóm đứng sau các cuộc tấn công nhắm vào các tổ chức quốc phòng, chính phủ, các tổ chức tài chính ở Mỹ và nhiều quốc gia khác, thông qua việc khai thác lỗ hổng trong các thiết bị Pulse Secure VPN để vượt qua cơ chế xác thực đa yếu tố (multi-factor) và xâm nhập vào mạng các tổ chức.

Công ty an ninh mạng FireEye cho biết: "Nhiều lỗ hổng bảo mật đã biết từ trước và một lỗ hổng mới được phát hiện vào tháng 4/2021 (CVE-2021-22893) được tin tặc kết hợp để khởi phát tấn công". Công ty này cũng chỉ ra 12 loại mã độc có liên quan đến việc khai thác các thiết bị Pulse Secure VPN.

FireEye chỉ ra 2 nhóm tấn công lớn nhất hiện nay

FireEye đã theo dõi các hoạt động của 2 nhóm tấn công chưa được phân loại là UNC2630 và UNC2717. Nhóm đầu tiên có liên quan tới việc đột nhập vào mạng Defense Industrial base (Mỹ), nhóm thứ 2 được phát hiện trong chiến dịch nhắm đến một tổ chức châu Âu vào tháng 3/2021. Báo cáo chỉ ra nhóm UNC2630 hoạt động dưới danh nghĩa của chính phủ Trung Quốc và có thể liên quan đến nhóm APT5, dựa trên sự tương đồng trong quá trình tấn công được ghi nhận từ năm 2014 và 2015.

Những cuộc tấn công do nhóm UNC2630 thực hiện được cho là bắt đầu từ đầu tháng 8/2020 và kéo dài đến tháng 10/2020, trong khi nhóm UNC2717 lợi dụng những lỗ hổng này để cài cắm mã độc trên hạ tầng mạng của các cơ quan chính phủ Mỹ và châu Âu. Sự việc này tiếp diễn đến tháng 3/2021.

Những cuộc tấn công do nhóm UNC2630 thực hiện được cho là bắt đầu từ đầu tháng 8/2020 và kéo dài đến tháng 10/2020, trong khi nhóm UNC2717 lợi dụng những lỗ hổng này để cài cắm mã độc trên hạ tầng mạng của các cơ quan chính phủ Mỹ và châu Âu. Sự việc này tiếp diễn đến tháng 3/2021.

Dưới đây là danh sách các dòng mã độc đã được sử dụng:

- UNC2630 - SLOWPULSE, RADIALPULSE, THINBLOOD, ATRIUM, PACEMAKER, SLIGHTPULSE, and PULSECHECK

- UNC2717 - HARDPULSE, QUIETPULSE, AND PULSEJUMP

Hiện tại, vẫn chưa tìm được mối liên kết của bất kì nhóm nào đối với dòng mã độc STEADYPULSE và LOCKPICK. Thông qua việc khai thác nhiều lỗ hổng của Pulse Security VPN (CVE-2019-11510, CVE-2020-8260, CVE-2020-8243 và CVE-2021-22893), nhóm UNC2630 được cho là đã thu thập được thông tin đăng nhập, từ đó tiến hành leo thang đặc quyền bên trong hệ thống. Để duy trì sự tồn tại các mã độc, nhóm này sử dụng những file binary hợp lệ của Pulse Secure (nhưng đã bị thay đổi) để cho phép thực thi mã bất kì và cài cắm web shell có khả năng trích xuất file và có thể khởi chạy mã độc.

Pulse Secure VPN xử lý lỗ hổng 0-day như thế nào?

Ivanti, công ty đứng sau Pulse Secure VPN, đã phát hành bản vá để xử lý lỗ hổng cho phép thực thi file bất kì (CVE-2021-22893, điểm CVSS: 10) trước khi bản vá chính thức được tung ra vào đầu tháng 5. Công ty này cho biết những lổ hổng này đã ảnh hưởng đến "một số lượng khách hàng rất giới hạn". Ngoài ra hãng này đã cung cấp tool Pulse Connect Secure Integrity tới khách hàng để kiểm tra hệ thống của mình có bị ảnh hưởng hay không.

Những tổ chức sử dụng Pulse Secure được khuyến nghị cập nhật PCS Server phiên bản 9.1R.11.4 khi bản này được phát hành.

Những tổ chức sử dụng Pulse Secure được khuyến nghị cập nhật PCS Server phiên bản 9.1R.11.4 khi bản này được phát hành.

Nguồn bài tham khảo: whitehat.vn